画像はイメージです original image: © metamorworks - Fotolia.com

人間がセキュリティホールにも守りの要にもなるIoTならではのセキュリティの勘所

2018.12.05

Updated by WirelessWire News編集部 on December 5, 2018, 06:25 am JST

画像はイメージです original image: © metamorworks - Fotolia.com

2018.12.05

Updated by WirelessWire News編集部 on December 5, 2018, 06:25 am JST

IoTによってデジタル産業革命が進むことで、社会にとって新しい価値が生み出されている--。こうした考え方は肯定的に捉える人が多いであろう。しかし、IoTの進化によりどのようなセキュリティ脅威があるか、その脅威に対抗するために何をすべきかを十分に理解している人は少ない。そして守りを固めるにはどうしたらいいか。

第5回 IoT/AI ビジネスカンファレンス(主催:リックテレコム、10月31日開催)のセミナー「IoTセキュリティコース」では、NEC デジタルプラットフォーム事業部 ソフトウェアアドバンストテクノロジスト(サイバーセキュリティ)の桑田雅彦氏とSYNCHRO代表取締役の室木勝行氏から IoTセキュリティのリスクと守り方についての講演があった。

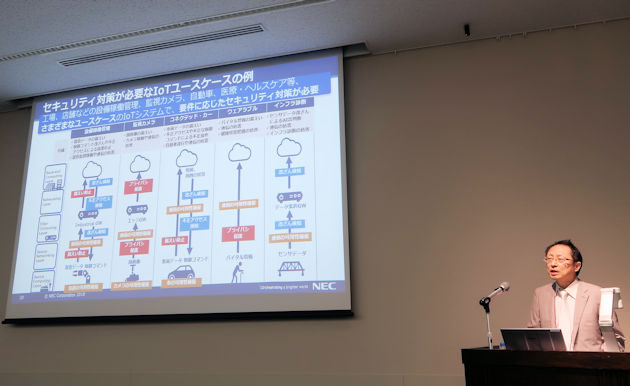

まず登壇したのは、NECの桑田氏。「IoTの特性/制約に対応するセキュリティの考え方」と題してIoTセキュリティの勘所を紹介した。

IoTは国を挙げて推進しているが、現実には安全・安心に活用できる状況にはなっていないと桑田氏は指摘する。例えば、自社のIoT機器がオンラインでインターネットなどの外部ネットワークにつながっていない場合、「クローズな環境にあるから安心だ」と考えている企業や情報システム担当者は少なくないだろう。ところが、ここには落とし穴がある。物理的に外部ネットワークにつながっていないIoT機器でも、人とモノが繋がっていることでリスクが生じるというのだ。

例えば工場の機器を保守メンテナンスすることを考えてみる。その際には、あらかじめオフィスでメンテナンスする機器の設定変更をソフトウエアやファイルなどに記録し、そのデータを工場に持ち込んで機器の設定を変更することが多い。そのとき、データを運ぶ媒体として使ったUSBメモリーがマルウエアに感染していたら、そこから工場内の機器がウイルスに感染することがある。そのほかにも、工場の機器を制御するためのスマートフォンやタブレットからWi-Fi(無線LAN)やBluetoothを介して感染したり、保守用端末をつなぐリモートメンテナンス用の回線を経由して感染したりすることもある。「人間が介在することによるセキュリティリスクは大きく、機器やモノが外部ネットワークに対してオフラインだから大丈夫ということはないのである」(桑田氏)。

最近のIoTに関わるマルウエアによる脅威の例を見てみよう。ルーターやWebカメラで初期設定のまま使われていたID/パスワードを解読して不正利用した「Mirai」、WebカメラやビデオレコーダなどのOSコマンドの脆弱性を突いて機器を乗っ取った「BASHLITE」、USBメモリーなどの接続を介して感染して機器を破壊した「Stuxnet」、標的型攻撃メールを介して感染し電力制御のための通信を切断して大規模停電を発生させた「BlackEnergy」などがある。桑田氏は、「IoTの脅威から、停電などの重大なインシデントまで起こっている。初期設定のままのパスワードを利用しているIoT機器などは、ハッカーにとっては侵入が容易である。自分の機器だけが被害に遭うだけでなく、その機器から世の中にまで被害が広がる可能性があるということを知っておくべき」と警鐘を鳴らす。

その上で桑田氏は、「IoT機器は、幅広く数も多い。セキュリティのユースケースは色々ある。ユースケースごとに求められるセキュリティ対策は異なるため、それぞれの要求に合わせた対応が求められる。さらに、IoTは従来のセキュリティ対策では守れないことも知る必要がある」と語る。多様な通信方式や通信プロトコルへの対応、多数のIoTデバイスへのセキュリティパッチの当て方、集中管理の手法など、IoTの特性や制約を理解してセキュリティ対策を講じるべきだというのだ。

NECではIoTならではの特性・制約から生じる課題解決するために、大きく3つの軸でソリューションを提供している。それは(1)デバイスのセキュリティ設定のリモート管理・自動化、(2)デバイスの多様な接続方式に対応したアクセス制御、(3)異常デバイスのリアルタイム検知/対処――である。その上で、これらのセキュリティサービスを組み合わせた提案も行い、IoTセキュリティに対する企業の人手不足やスキル不足の対策に役立てて欲しいと説明した。

オフィスや家庭のセキュリティはサイバーセキュリティ対策だけでは守りきれない。人間を認証することでシステム全体のセキュリティを担保する提案を「サイバーアタックを寄せ付けない、新アクセスコントロール手法」と題してSYNCHROの室木氏が行った。

室木氏は「SYNCHROが提唱した新しいセキュリティコンセプトが、Internet of Human、すなわち『IoH』だ」と切り出した。IoT機器セキュリティは当然のこと、IoTを取り扱う人間まで含めたIoHでセキュリティを確保する考え方である。

ソリューションの設計コンセプトは、「人間」(=利用者)ごとの利用制限、アクセス制限をITのセキュリティに組み合わせるというもの。サイバー空間の外にいる「人間」を個人認証することによって、サイバー空間のシステムの起動上のトリガーにする考え方である。同社のお家芸であるバイオメトリスクを活用したセキュリティソリューションだ。

講演では、同社のネットワーク接続型「静脈認証システム」のデモンストレーションが行われた。写真のように手の甲をかざすことで静脈認証が完了し、ドアが解錠された。

「静脈認証システム」は2001年にリリースし、現在はオフィス向けだけでなく、住宅用もテストマーケティングしている。但し、住宅用はインターネットなどのIPネットワークに繋げずスタンドアロン機にしてある。遠隔操作で不正アクセスによる開錠などのトラブルを避けるためである。しかし、「介護者などの家宅侵入を許すなども必要なこともありネットワークに繋げるというニーズは拡大している」(室木氏)ことから、多様な対応を検討している。

こうした生体認証をさらに進めて、同社はIoT機器を「IoH」で武装するソリューションを提案している。その一例が、「PCがある空間(例えばオフィス)をまるごとアクセスコントロールする」手法で、これは特許を取得しているという。具体的には、入室時の静脈認証が成功した際、認証機器にワンタイムパスワードを表示させる。そのパスワードを室内のPCに入力しないと、自席のPCであっても起動せず使えない。トイレなどに行くために一度退出したときも、再度入室時にワンタイムパスワードが発行され、PCへの入力が求められる。つまりPCが入力を求めるパスワード認証だけではなく、入室時の人間の認証と合わせて初めてPCを使える仕組みである。

一方で、室木氏は「生体認証には盲点がある。生体認証の性能はあくまでも確率論で、唯一無二にはならない。何万人に一人などという確率論で、生体情報に似たパターンが存在して他者で認証できてしまうリスクがある」と指摘する。さらに、生体認証は本人と他人を識別できるが、本人の状態によっては識別が難しいことがある。例えば寒い日に霜焼けになっているとか、入浴前と後などコンディションが変われば本人であるのに他人と認識されて稼働しないということがあるというのも課題である。

同社ではこうした課題を克服するためのソリューションも開発している。その1つが「BD-Net」で、携帯電話番号をIDとして、生体認証のための生体認証を一時的に認証装置に向けて送るものだ。具体的な手順は以下のようになる。まず携帯電話から静脈認証装置に電話をする。登録された携帯電話番号からの通信を受けたデータセンターは、電話番号に対応する利用者の静脈データを認証装置に送る。そして利用者が認証装置に手をかざすと、静脈データと照合して開錠される仕組みだ。認証後は認証装置からデータは消去され、安全性が確保される。

また、2019年には、認証装置に電話をするとクラウド側のサーバーからワンタイムパスコードが音声で伝えられるというバージョンも提供する予定である。これは音声通信であるので傍受が難しい。「絶対になりすましを許さない」(室木氏)ために、サイバー空間と人間の生体情報を組み合わせたソリューションで、IoT時代のセキュリティを確保していく意気込みを語った。