IoT security that connects beyond prediction has a wide range, a long period, and many participants

April 23, 2018

WirelessWire News編集部 WirelessWire News編集部

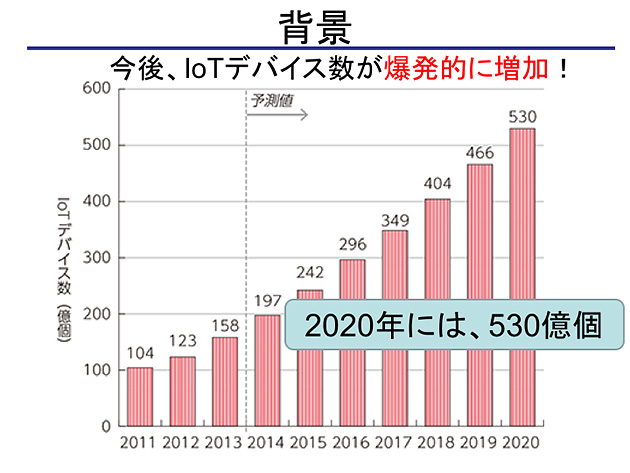

現時点ですでに300億個を超えているIoTデバイスの数は、2020年には530億個になると推測されている。東京オリンピック・パラリンピック開催期間中には、昼間人口1500万人といわれる東京に1000万人から1500万人の観光客が訪れると見込まれていることから、このチャンスを逃すまいと、より便利なデバイスや快適なサービスが提供されるはずだが、同時に、そのデバイスやサービスがハッカーに狙われる可能性も否定できない。

大停電、観光客のカードデータ漏洩など取り返しのつかない事件、トラブルも想定される。すべてがインターネットに繋がって便利になったことは、その分、攻撃側にはチャンスを与えているということにもなる。限られた時間の中での対応策が急務だ。悪いシナリオにはさらなる踏み込んだ対策が必要、ということでもある。そこで、今回は一般社団法人セキュアIoTプラットフォーム協議会監事でもある東京電機大学総合研究所特命教授サイバーセキュリティ研究所所長 佐々木良一氏にIoTセキュリティについて聞いた。

2020年にはIoTデバイスが530億個(図1)になる。IoTの機能喪失は、単にシステムが止まるだけではなく、場合によっては人命等に影響を与える非常に大きな影響になりうる。

▼図1 世界のIoTデバイス数の推移及び予測 *総務省 平成29年度版情報通信白書

IoTそのものが被害に遭うだけではなく、IoTが踏み台になった攻撃も現実に起こっている。ウェブカメラが乗っ取られてしまい、これがインターネットを経由して、防ぎようがないくらいの大量のデータをサーバーに集中させるDDos攻撃の事例が現実に今起こっている。自分たちが被害を受けるだけではなく、自分たちが踏み台になって加害に加担する可能性があることを認識しなければならない。

従来のITのセキュリティは「情報の安全性」という狭い意味で認識されていた。ところが、本来的には、それを支えるハードウエアやソフトウエアの安全性の問題もあるし、ITが提供するサービスの安全性についての考察も必要だった。総論では理解されていたはずだが、あまり注目されておらず、情報についてのセキュリティの脆弱さ、情報が漏洩したとことだけが問題だと言われていた。

ところが、IoTが入ってくることによって、IoT/ITが提供するサービスの安全性が非常に注目されるようになってきた。従来のセキュリティの捉え方では捉え切れない大きな課題となっている。特にリスク評価をしようとすると、影響範囲の広さからそう簡単にいかない部分がある。ここもIoTの難しさと考えられる。

IoTは非常に広い範囲であり(図2)、どの範囲までを考えるべきかという論点もあるが、制御系まで含めるならば、電力供給系がマルウエアに攻撃を受けて止まった事例も出てきている。このように、被害が大規模化することもIoTの特徴である。また、confidentiality(機密保持)からavailability(情報の破壊、改ざん等を防ぐ)、integrity(アクセス制限)などのセキュリティシステムの機能までがランサムウェアの被害に遭う可能性が否定できないなど、IoTの世界では多くの被害パターンを考えなければならない。車を外部からコントロールされるのもまさしくIoTならではのケースだ。

さらに、IoTのシステムは想像以上に長期間使用されるケースがあるので、何らかの対策をしようと思ってもできないということも少なくない。このような難しさがある点もIoTセキュリティが注目されている一つの背景だろう。

▼図2:IoTの範囲例

IoTは、ハードウエアやソフトウエアが予測を超えていろいろな形でつながってきており、関与者が非常に多い。これも、セキュリティ面では大きな課題になる。つまり、「つなぐ」ことを想定せずにいろいろな設計が進められていくこと、「つなぐ」ことを想定していたとしても、そこには規模や特徴があり、参加プレーヤーそれぞれが必要なセキュリティ対策に関する認識、知識を持っているとは限らない部分がある点が事を複雑にしている。

例えば、セキュリティ会社と自動車や家電等の設計部門や開発部門では、利用している言葉や文化がまるで異なる。ハードウエアの安全問題を扱っている部門は、「こういう基準に従って、ここまでやっておけば大丈夫」と言っているとしよう。ところがセキュリティ担当者は、「昨日まで良くたって明日どうなるかわからない。基準だとか何だとかいうのは、基本的に一つの目安でしかない。常にリスクに対して注目しながら、それぞれの点で必要な対策を考えるしかない」と考える。相当の温度差がある。

そもそも、設計段階でセキュリティ対策を施すとしても、納期や費用という制約もある。その中でセキュリティ担当者と安全担当者、あるいは設計担当者がどうやって対策を考えていくべきなのか、という“仕組み”も考えなければならない。つまり、リスク評価に対する指標が必要なのだが、これをどう設定すべきかが大きな課題になる。

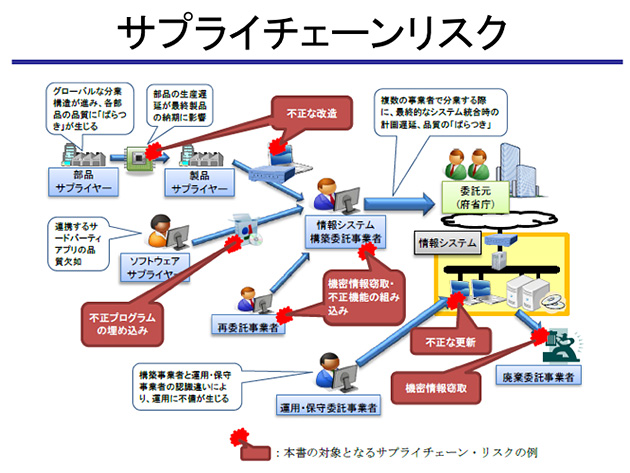

さらに、様々な企業が絡むので、サプライチェーン・マネジメントも大きな課題となる(図3)。ハードウエアだけならまだしも、ソフトウエアが絡むとどうしても話が複雑になる。フィジカル・フィジカルの世界、フィジカル・バーチャルの世界、バーチャル・バーチャルの世界で情報が動いている。その中で必要な対策をしっかりやっていかなければならない。

私が座長を務める「経済産業省・産業サイバーセキュリティ研究会」のワーキンググループでは、この部分の検討を具体的に始めた。経済産業省と総務省が協力して構築した「IoTセキュリティガイドライン」もかなりわかりやすいものになったと自負している。“IoT”という言葉から制御系のシステムを想起する人と、スマートメーターなどのハードウエアをイメージする人の間でのコミュニケーションが徐々に整理されてきたと思う。このような情報を企業や利用者に理解してもらうことが必要である。

▼図3:サプライチェーン・リスク *内閣サイバーセキュリティセンター(NISC):外部委託等における情報セキュリティ上のサプライチェーン・リスク対応のための仕様書策定手引書

今後の対策としては、セキュアなシステム対策、セキュアチップなどを入れて、認証をベースにした暗号化をする、なりすましを防止する、といったことが実施されていくであろう。サーバートラスト社を始めとするセキュリティ専門会社で提案されている取り組みは確実に大事になってくる。

もう一つ考えられているのが、保険とリンクして解決策を見出す方法だ。今までのサイバーセキュリティ保険では、カバーできる分野は狭く、中小企業などは加入していないケースが多かったが、これから自動車の自賠責保険のような手法でセキュリティについて対応することが必要になってくる。保険会社側も、教育活動と連携させる事でセキュリティ被害を少なくする取り組みなどを検討し始めた。保険に加入することはコスト増になるので、そのコスト分は製品やサービス価格に転嫁されたり、提供側がそれを被らなくてはならないであろう。

しかし、見えないコストは、将来的にはいわゆるセキュリティ被害だとか、社会への影響という形でより大きく跳ね返ってくる可能性がある。そう考えて必要性を理解すべきである。

すでに、一部の銀行や電力会社などでは「ここまで対策をやるのか」と、感心するくらいの対策を講じているケースはある。しかし、その一方で、ほとんど何もしていないと思われる企業も存在しているのも確かで、企業間のギャップがかなり大きくなってきている。ハッカーの攻撃は対策が弱い部分からから始まる。標的型攻撃も、下請け企業や関連会社から入って、大企業に侵入する例もあるので、注意すべきところである。

セキュリティ被害の規模を考えると、「思いのほか被害は大きくない」ケースはある。確かに騒ぎ過ぎの部分もあるとは思える。しかしながら、何百億円の被害が出るケースも実際には起こっており、場合によっては自社に同様な被害が及ぶ可能性も考えておくべきである。ベネッセなどは、少し対応を間違えただけなのに何百億の損害となった。やはり将来のリスクは思っているよりは大きいはずと考えるべきだ。起こるであろうインシデントに向けて対策をして発生リスクを下げることは、効果は見えにくい上コストはかかるが必要な対策である。

政府も、IoTセキュリティの対策には積極的に取組んでいる。経済産業省はサイバーセキュリティの認定制度を提案しており、提供するサービスが一定のレベルに達しているサーバーセキュリティ業者に委託すると税制上の優遇を考えるなどの動きも出てきた。企業規模に関わらず、IoTのセキュリティ意識が最も求められているのは経営者層だ。特に中小企業にリーチさせるための施策の強化は必要だ。経済産業省の『サイバーセキュリティ経営ガイドライン』はここを狙ったものである。

また、不正侵入やIoTが踏み台になるケースを想定し、総務省が中心になってデバイス提供会社にセキュリティ対策の強化を訴求している。特に通信に関する機器がその脆弱性により踏み台にならないよう、最低限パスワードなどの設定をするように訴えている。このように全体として規制の側から底上げしていく動きもある。

様々な手法を駆使することで、政府もサイバーセキュリティ対策の整備を進めており、その効果に期待もしている。ただし残念ながら、これらを国が認可、指導としてやるのか、それとも業界としての自主基準でやるのかは揺れていて、業界側がわりと反対している構造だ。

攻撃者は、以前は面白半分、興味本位、自己主張の目的化が多かったが、これが変化してきた。“国の意向を受けたハッカー”などのように、攻撃者が非常に多様化していて、しかも高度に専門化している。攻撃者は弱いところを狙う。ランサムウェアの被害に遭ったところは、お金を払っているケースも多いとの調査結果も出ている。小規模の企業だから、個人だからといって許してもらえる世界ではない。要求されるがまま数百万円払っている例が思いのほか多いようだ。

2016年のトレンドマイクロ社の調査によれば、その段階で被害に遭ったことのある企業は25%くらいだという。実際に払ったのは60%以上だったようだ。支払った金額を調査結果で見ると、数百万円が一番多い。今は支払ったことで元に戻ったかもしれないが、一回支払ったら、あそこは金を払うと思われ、最後は1億円などと言われる可能性もある。ランサムウェア対策は進んできているが、今でも被害は続いている。今後も注意と対策は必要である。